近日,亚信安全截获“伪装者”病毒,该病毒伪装成微软厂商的文件,并通过“永恒之石”漏洞进行传播。其会在内网扩散,下载挖矿程序。亚信安全将其命名为TROJ_FRS.VSN07G18。

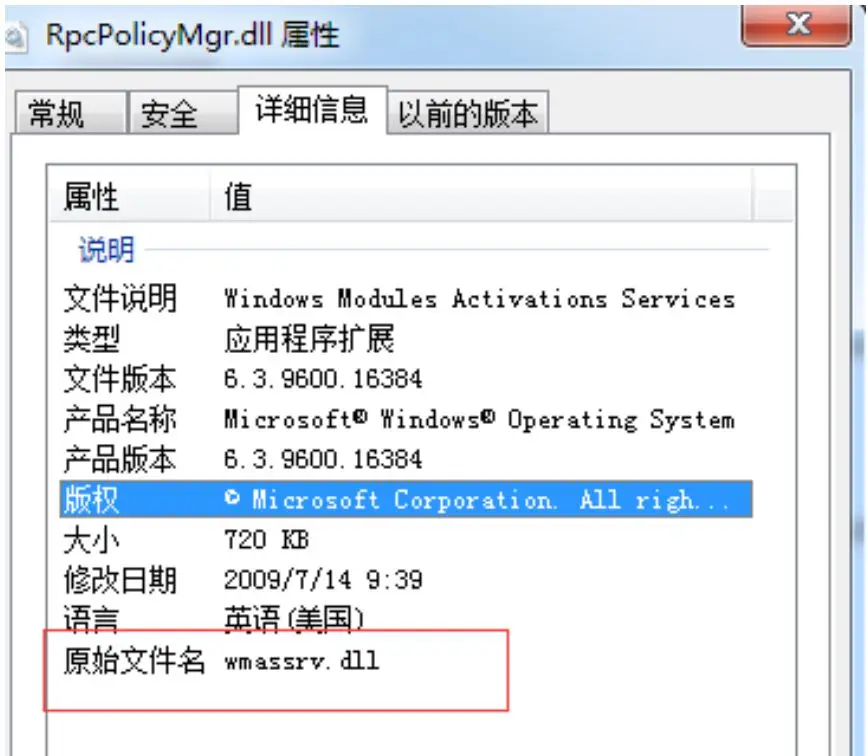

伪装者病毒是由多个组件在内存中加密合并而成,其中包括常见的wmassrv.dll。合并前部分样本信息:

该病毒会在C:\Windows\RemoteDistribution\目录下创建Microsoft目录,该目录中包含大量“永恒之石”病毒的相关组件,“永恒之石”病毒利用的系统漏洞有:

Microsoft Security Bulletin MS08-067

Microsoft Security Bulletin MS10-061

Microsoft Security Bulletin MS14-068

Microsoft Security Bulletin MS17-010

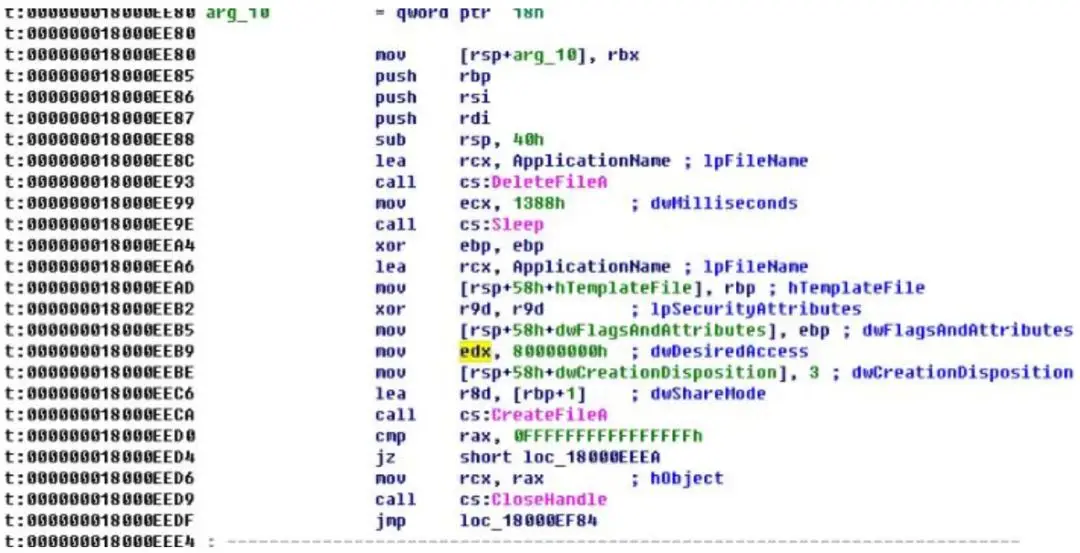

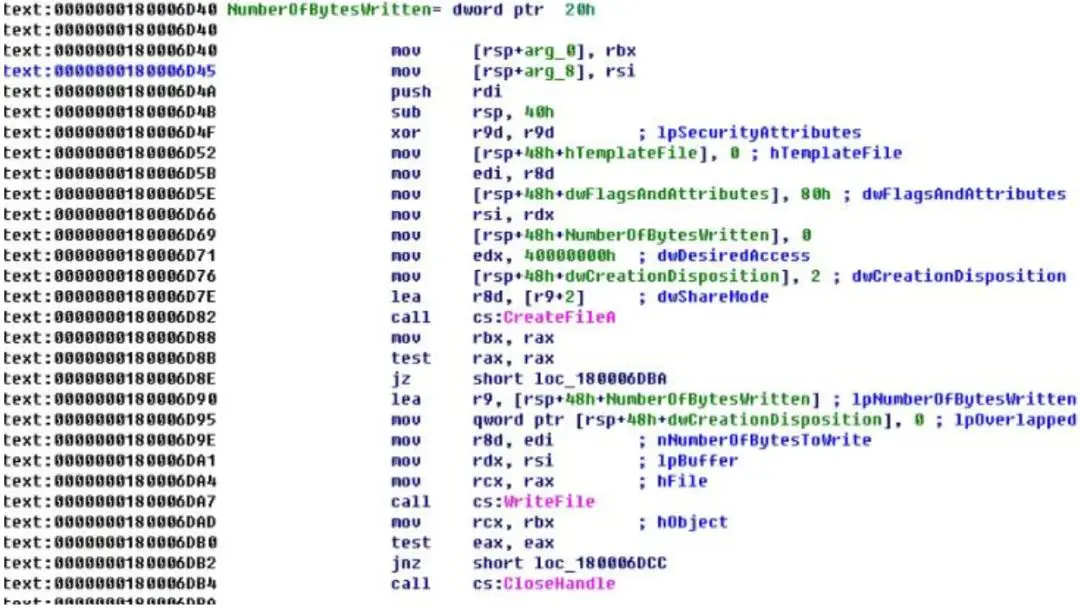

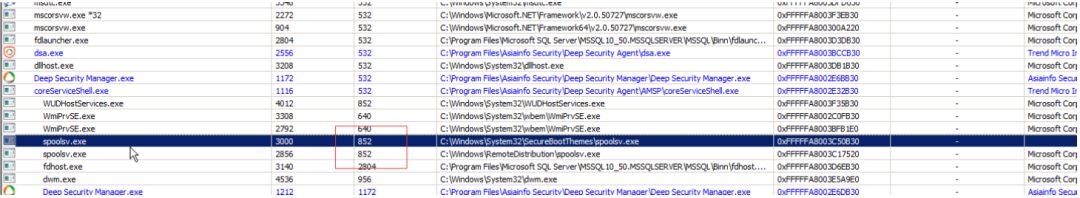

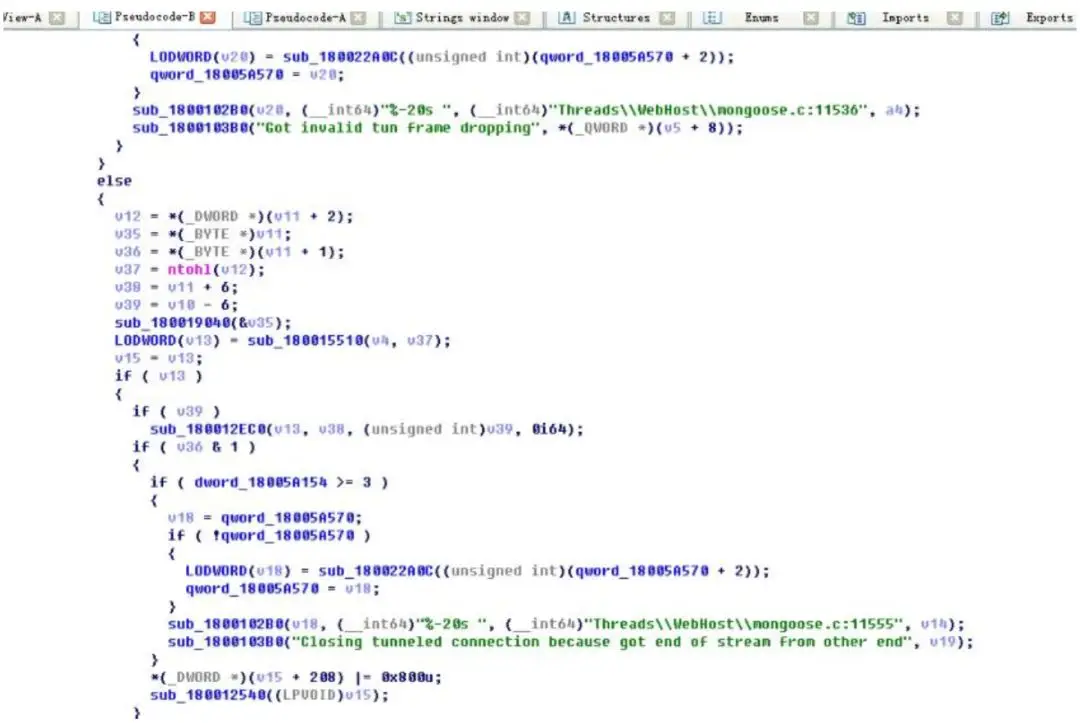

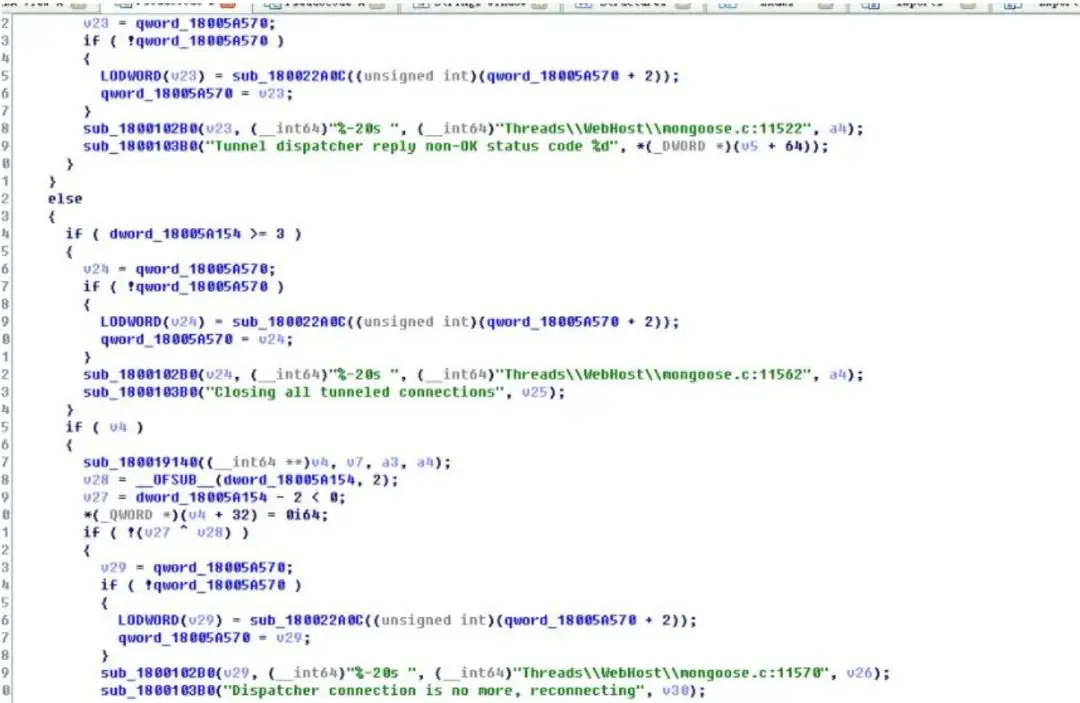

该病毒在C:\Windows\RemoteDistribution\目录中生成spoolsv.exe文件,删除C:\Windows\RemoteDistribution\或者在该目录下建立同名文件会阻止该现象发生,但是一旦机器重新启动,病毒会删除并重新建立该目录,继续写入spoolsv.exe文件。spoolsv.exe文件会对内网进行arp扫描攻击其他机器的445端口等。

通过寻找其父进程的方法我们可以定位到是由svchost进程启动。

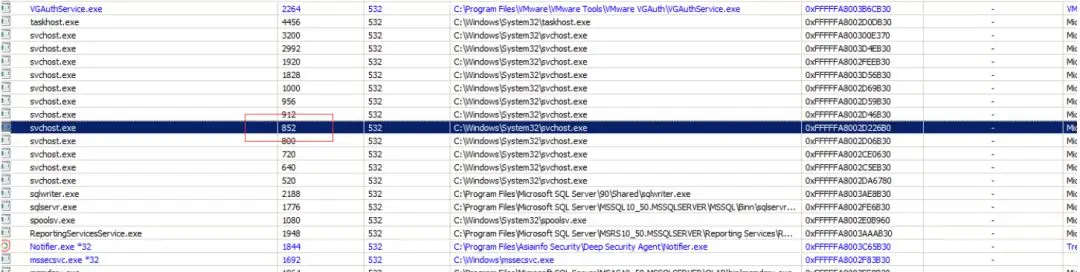

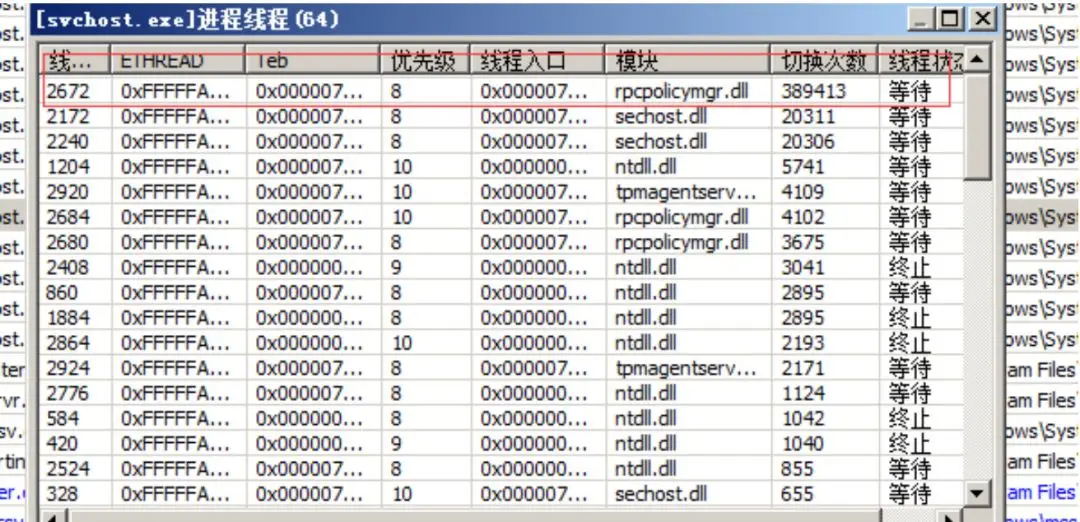

svchost由系统service服务启动,结合该病毒行为,我们可以确认该病毒有自启动行为,系统中存在自启动项目。我们首先查看该进程的导入模块以及线程,发现都带有微软厂商的标签。

使用autoruns工具也未能找到可疑的非系统启动项。说明可能有伪装成系统启动项的恶意模块。通过反复的查杀病毒,再生成,可以观察出某个线程的切换次数频率呈线性递增。

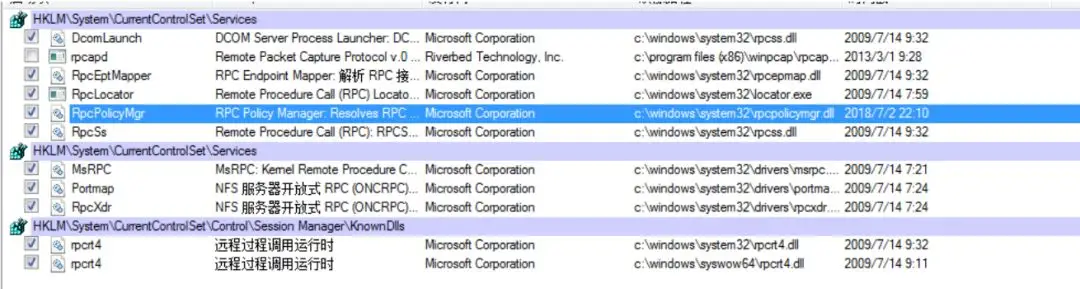

定位到该模块的路径。我们发现rpcpolicymgr.dll文件不仅伪装成微软厂商系统文件,还对文件的时间戳进行修改,进一步的隐藏自身。

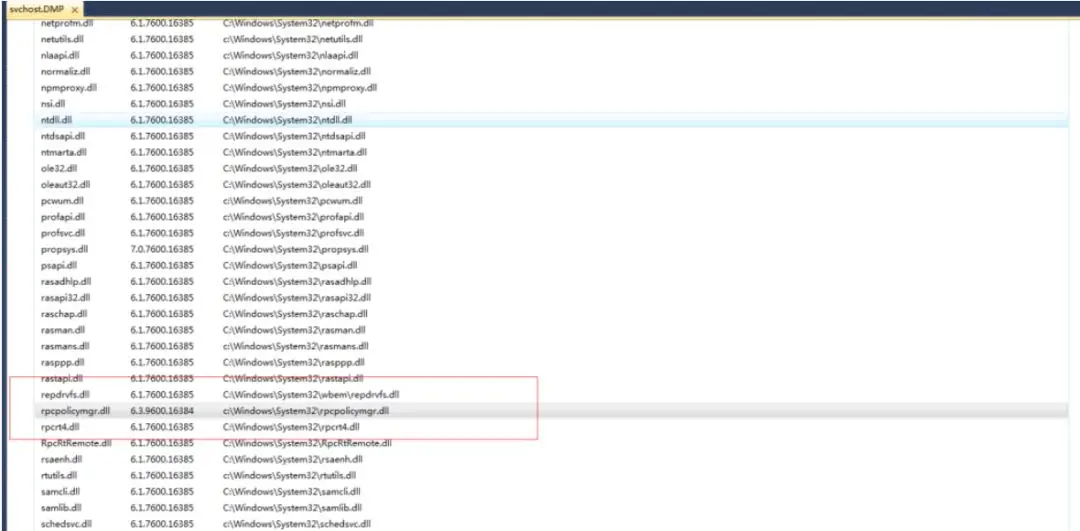

通过查看Dump系统的进程模块信息,我们发现rpcpolicymgr.dll文件确实存在。

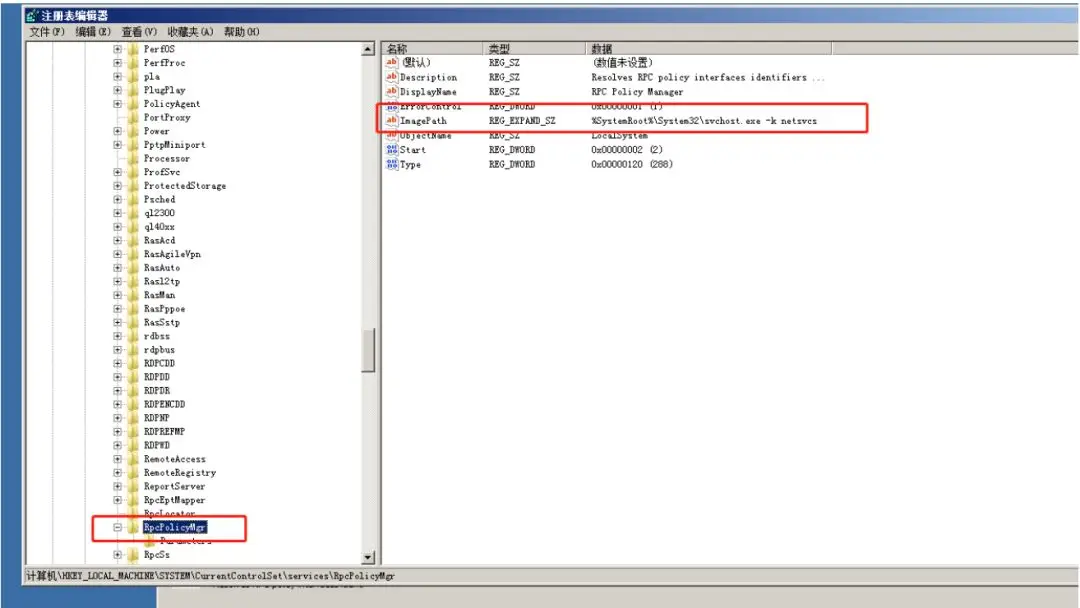

随后我们通过搜索注册表的键值,找到伪装者病毒的开机自启动项目。

该病毒具有蠕虫行为,可以自我复制传播:

使用安全产品对已知病毒清理完毕后,可以通过系统审核日志的方式找到是由具体哪个svchost写入spoolsv.exe文件。

随后终止该父进程svchost和子进程spoolsv,并删除C:\Windows\RemoteDistribution\目录下的所有文件。

清除注册表中含有rpcpolicymgr字符的键值,并删除c:\windows\system32\rpcpolicymgr.dll文件。

重新启动后验证是否清理干净。

亚信安全病毒码版本14.363.60已经可以检测,请用户及时升级病毒码版本。

亚信安全Deep Security DPI规则可有效拦截该漏洞,规则如下:

1003292 - Block Conficker.B++ Worm Incoming Named Pipe Connection

1003080 - Server Service Vulnerability (srvsvc)

1004401 - Print Spooler Service Impersonation Vulnerability

1006397 - Microsoft Windows Kerberos Checksum Vulnerability (CVE-2014-6324)

1008225 - Microsoft Windows SMB Remote Code Execution Vulnerability (CVE-2017-0145)

1008224 - Microsoft Windows SMB Remote Code Execution Vulnerabilities (CVE-2017-0144 and CVE-2017-0146)

1008227 - Microsoft Windows SMB Remote Code Execution Vulnerability (CVE-2017-0147)

1008228 - Microsoft Windows SMB Remote Code Execution Vulnerability (CVE-2017-0148)

亚信安全深度发现设备TDA检测规则如下:

OPS_MS08-067_Server_Service_Path_Canonicalization_Exploit - CVE-2008-4250

SMB_MS10-061_Print_Spooler_Service_Impersonation_Exploit - CVE-2010-2729

MS14-068_KERBEROS_Checksum_Vulnerability - CVE-2014-6324

MS17-010-SMB_REMOTE_CODE_EXECUTION_EXPLOIT - CVE-2017-0144, CVE-2017-0145, CVE-2017-0147

-